قفل امنیتی دردسرساز آیفون با مهندسی معکوس شناسایی شد

پژوهشگر امنیتی، Jiska Classen به تازگی توانسته است قفل امنیتی جدید آیفون به نام «راهاندازی مجدد در حالت عدم فعالیت» (Inactivity Reboot) را مهندسی معکوس کند. به گزارش تکناک، این ویژگی که اپل آن را بدون اطلاعرسانی عمومی و به صورت محرمانه معرفی کرده، توجه بسیاری را به خود جلب کرده است. بر اساس گزارشی […] نوشته قفل امنیتی دردسرساز آیفون با مهندسی معکوس شناسایی شد اولین بار در تک ناک. پدیدار شد.

پژوهشگر امنیتی، Jiska Classen به تازگی توانسته است قفل امنیتی جدید آیفون به نام «راهاندازی مجدد در حالت عدم فعالیت» (Inactivity Reboot) را مهندسی معکوس کند.

به گزارش تکناک، این ویژگی که اپل آن را بدون اطلاعرسانی عمومی و به صورت محرمانه معرفی کرده، توجه بسیاری را به خود جلب کرده است.

بر اساس گزارشی که توسط 404Media منتشر شده است، مأموران مجری قانون از قابلیت راهاندازی مجدد خودکار آیفونها ابراز نگرانی کردهاند.

این ویژگی که فرایند نفوذ به این دستگاهها را دشوار میکند، به دلیل امنیت بالایی که ایجاد کرده، باعث سردرگمی کارشناسان امنیتی شده است.

این پژوهشگر با بررسی کدهای iOS، این قابلیت را شناسایی کرد. وی توضیح داد که ویژگی «راهاندازی مجدد در حالت عدم فعالیت» برای اولین بار در نسخه iOS 18.1 معرفی شده است. در عین حال، بررسی کدهای نسخه بتای iOS 18.2 نشان میدهد که اپل همچنان در حال بهبود این ویژگی است.

عملکرد قفل امنیتی آیفون

این ویژگی امنیتی برخلاف تصورات اولیه، هیچ ارتباطی با اتصال بیسیم ندارد. در عوض، اپل از پردازنده Secure Enclave (SEP) برای اجرای این قابلیت استفاده کرده است.

پردازنده Secure Enclave زمان آخرین باز شدن قفل دستگاه را ردیابی میکند و اگر این زمان از سه روز بیشتر شود، به کرنل (kernel) سیستم اطلاع میدهد تا Springboard (هسته اصلی iOS) را متوقف و فرایند راهاندازی مجدد دستگاه را آغاز کند.

تدابیر امنیتی برای جلوگیری از هک

شرکت اپل اقداماتی را برای جلوگیری از دور زدن این قابلیت توسط هکرها انجام داده است. در صورتی که کرنل به هر دلیلی نتواند دستگاه را مجدد راهاندازی کند، سیستم به طور خودکار یک کرنل پانیک ایجاد مینماید تا دستگاه را متوقف و دوباره راهاندازی کند.

همچنین زمانی که دستگاه وارد حالت «aks-inactivity» میشود، دادههای تحلیلی برای اپل ارسال میگردد.

از آنجا که تمامی فرایندهای مرتبط با این ویژگی در SEP انجام میشود و در هسته اصلی iOS نیست، عبور از آن برای هکرها حتی در صورت استفاده از ابزارهایی مانند Jailbreak بسیار دشوار است.

اطلاعات محدودی درباره SEP در دسترس است، چرا که اپل تمامی جزئیات مربوط به این پردازنده را محرمانه نگه میدارد.

چالشهای بازیابی دادهها در حالت BFU

زمانی که دستگاه در اثر این ویژگی، مجدد راهاندازی میگردد، وارد حالت Before First Unlock (BFU) میشود.

در این حالت، تمامی فایلهای دستگاه رمزگذاری میشوند و تنها با وارد کردن رمز عبور توسط کاربر قابل دسترسی هستند.

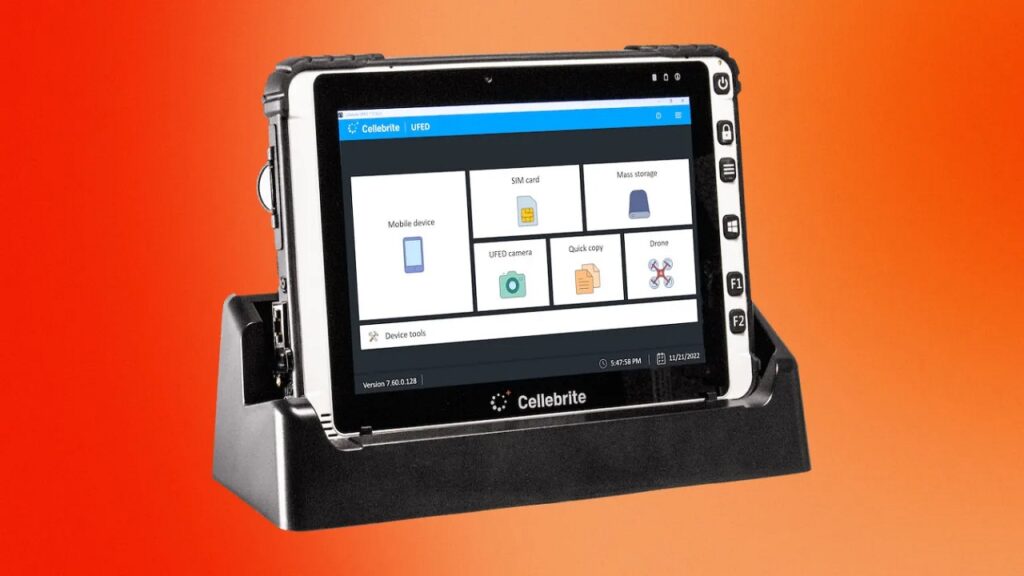

حتی شرکت امنیت سایبری Cellebrite که در استخراج دادهها از آیفونهای قفل شده تخصص دارد، اذعان کرده است که بازیابی دادهها از دستگاه در حالت BFU بسیار دشوار است.

هدف راهاندازی قفل امنیتی آیفون چیست؟

اگرچه شرکت اپل دلیل رسمی برای معرفی این قابلیت ارائه نکرده است، اما شواهد نشان میدهد که هدف اصلی این شرکت مقابله با ابزارهایی مانند Cellebrite و جاسوسافزار Pegasus است، که اغلب توسط مأموران قانون و هکرها استفاده میشوند.

همچنین این ویژگی امنیتی از کاربران عادی نیز در برابر استخراج غیرمجاز دادههای آنها پس از سرقت یا دزدی دستگاه محافظت میکند.

این اقدام اپل نشاندهنده تمرکز جدی این شرکت بر حفظ حریم خصوصی و امنیت کاربران است.

معرفی ویژگیهایی مانند «راهاندازی مجدد در حالت عدم فعالیت» نه تنها به ایمنتر شدن دستگاههای اپل کمک میکند، بلکه پیام روشنی به جامعه امنیتی و کاربران ارسال مینماید: امنیت و حریم خصوصی اولویت اصلی اپل است.

نوشته قفل امنیتی دردسرساز آیفون با مهندسی معکوس شناسایی شد اولین بار در تک ناک. پدیدار شد.

واکنش شما چیست؟