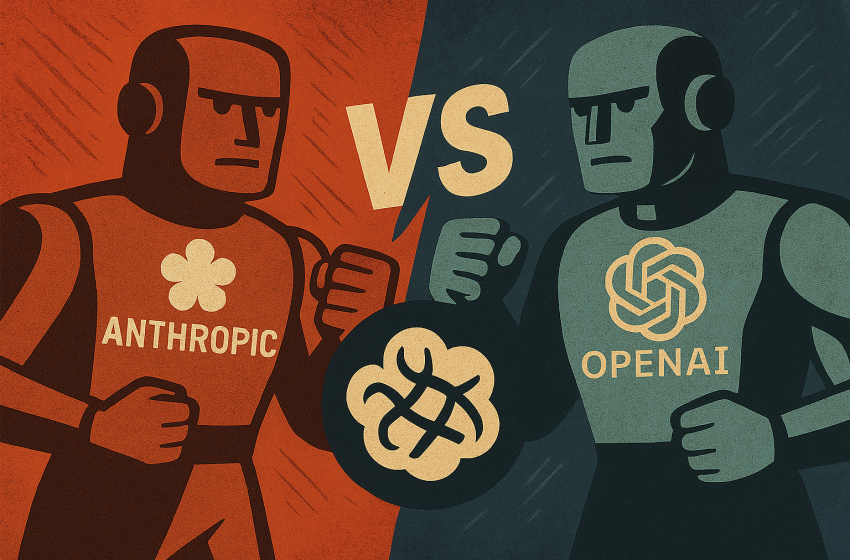

کشف نقص امنیتی جدید در پردازندههای اینتل

پژوهشگران علوم کامپیوتر در ETH Zurich، نقص امنیتی جدیدی در پردازندههای اینتل کشف کردهاند. به گزارش تکناک، این نقص با speculative execution مرتبط است؛ روشی که به پردازنده کمک میکند با پیشبینی گامهای بعدی، سریعتر عمل کند. نقص امنیتی پردازندههای اینتل به مهاجمان اجازه میدهد که اطلاعات حساس را از طریق بهرهبرداری از شیوه پیشبینی […] نوشته کشف نقص امنیتی جدید در پردازندههای اینتل اولین بار در تک ناک - اخبار تکنولوژی روز جهان و ایران. پدیدار شد.

پژوهشگران علوم کامپیوتر در ETH Zurich، نقص امنیتی جدیدی در پردازندههای اینتل کشف کردهاند.

به گزارش تکناک، این نقص با speculative execution مرتبط است؛ روشی که به پردازنده کمک میکند با پیشبینی گامهای بعدی، سریعتر عمل کند.

نقص امنیتی پردازندههای اینتل به مهاجمان اجازه میدهد که اطلاعات حساس را از طریق بهرهبرداری از شیوه پیشبینی دستورات در تراشههای مدرن، به سرقت ببرند.

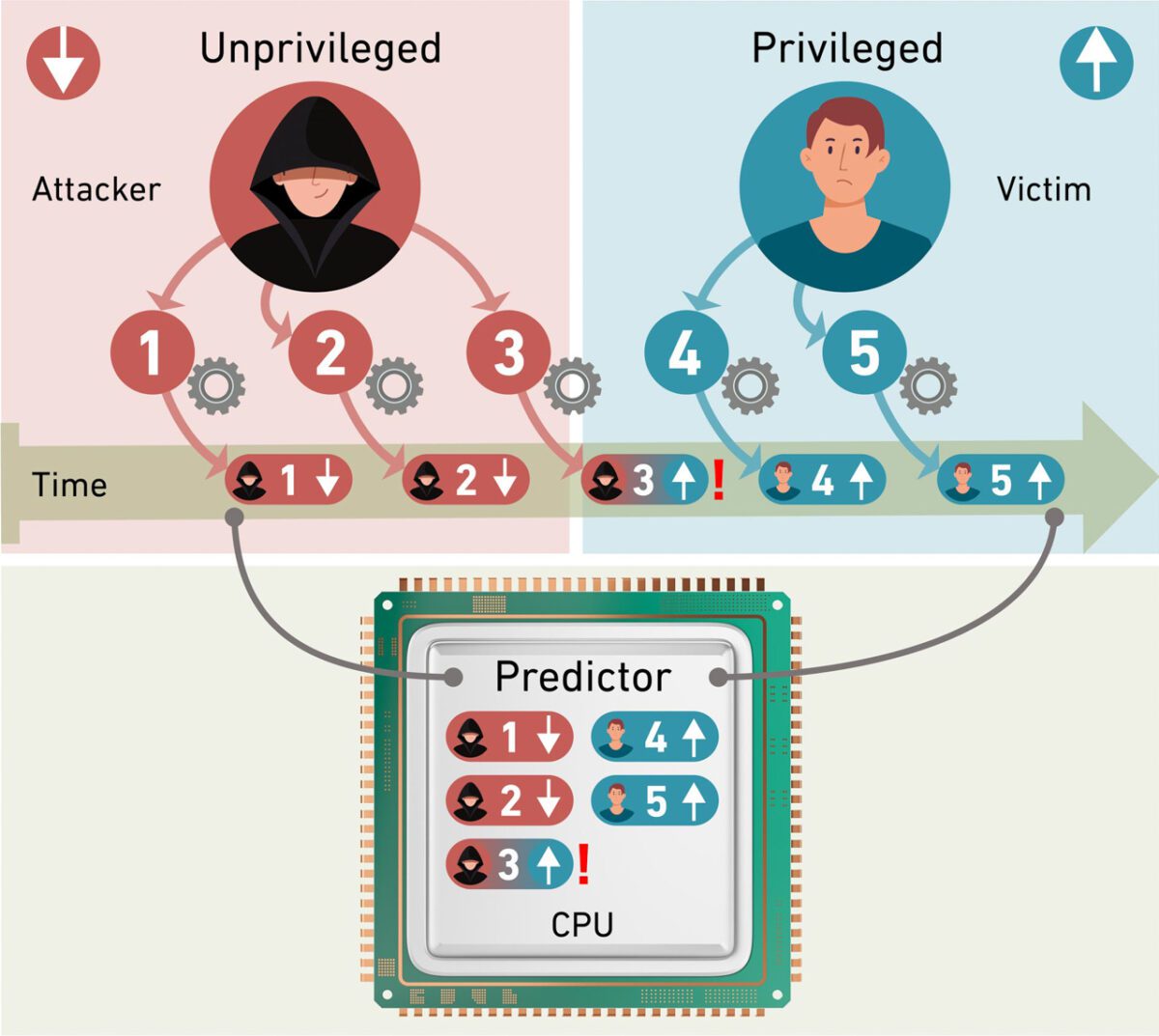

مهاجمان با استفاده از توالیهایی خاص از دستورالعملها، مرزهای امنیتی را دور میزنند و به تدریج کل حافظه پردازندهای که بین چند کاربر به اشتراک گذاشته شده است را میخوانند.

این نقص، به مهاجمان اجازه میدهد دیوارهای میان کاربران مختلف یک پردازنده را بشکنند و به دادههای خصوصی ذخیرهشده در حافظه دست یابند. مهاجمان با تکرار سریع این حمله، میتوانند محتویات حافظه را بایت به بایت بخوانند تا در نهایت، تمام دادهها افشا شود.

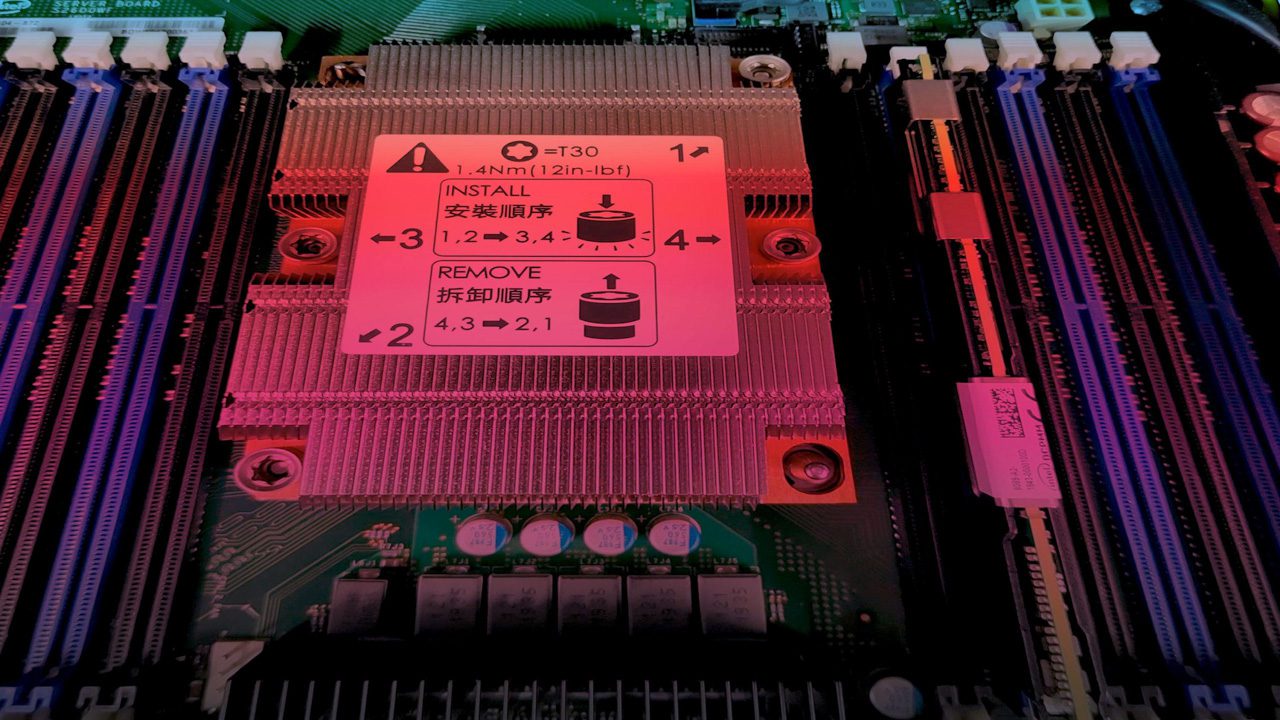

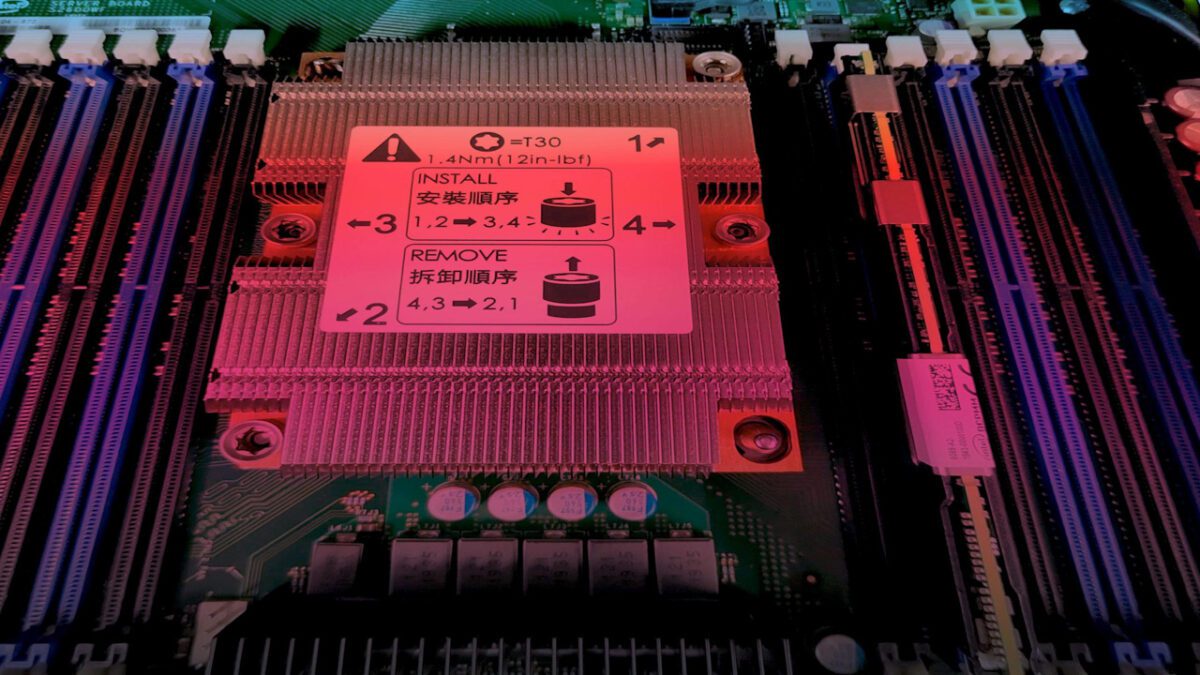

این نقص امنیتی، تمام پردازندههای اینتل عرضهشده در شش سال گذشته را تحت تأثیر قرار میدهد و از رایانههای شخصی تا سرورهای عظیم مراکز داده را دربرمیگیرد.

این کشف، خطرات فزاینده امنیتی مرتبط با قابلیتهای افزایشدهنده عملکرد را در طراحی تراشههای مدرن برجسته میکند.

پیشبینی آینده، در زندگی مزیت ایجاد میکند؛ رایانهها نیز همین ترفند را به کار میگیرند. تراشههای مدرن، از speculative execution استفاده میکنند تا دستوراتی را که لازم خواهند شد، از قبل اجرا میکند و با این کار، عملکرد را به طور چشمگیری افزایش میدهند.

اما گروه امنیت کامپیوتر ETH Zurich، جنبه تاریکی از این فناوری را افشا کرده است. پژوهشگران دستهای از آسیبپذیریها را کشف کردهاند که مهاجم میتواند با خوراندن توالیهای خاص از دستورالعملها به پردازنده، مرزهای امنیتی را دور بزند و به اطلاعات کاربران دیگر دست یابد.

کاوه رضوی، رئیس گروه امنیت کامپیوتر COMSEC گفت: «این نقص امنیتی، تمام پردازندههای اینتل را درگیر میکند. ما میتوانیم با آن، کل حافظه کش و حافظه رم کاربر دیگر را بخوانیم.» پردازنده از حافظه کش و رم برای نگهداری موقت دادههایی استفاده میکند که احتمال نیاز به آنها زیاد است.

در محیطهای ابری که منابع سختافزاری بین کاربران به اشتراک گذاشته میشود، این مسئله پیامدهای جدی برای امنیت اطلاعات دارد. اکنون نیاز به محافظتهای جدید برای تراشههای اینتل از لپتاپهای شخصی تا سرورهای بزرگ مراکز داده، حیاتی است.

BPRC یا Branch Predictor Race Conditions، در بازهای بسیار کوتاه در حد چند نانوثانیه پدید میآید؛ زمانی که پردازنده بین محاسبات پیشبینی برای دو کاربر با مجوزهای متفاوت جابهجا میشود.

سندرو روئگه که ماهها روی این نقص امنیتی پردازندههای اینتل مطالعه کرده است، توضیح داد: «مجوزها همزمان با محاسبات ذخیره نمیشوند. با ورودیهای خاص، میتوان ترتیب رخدادها را به هم زد و مجوزها را نادرست تخصیص داد. مهاجم با این روش میتواند یک بایت اطلاعات را بخواند.»

خواندن یک بایت بهتنهایی اهمیتی ندارد، اما از آنجایی که حمله قابل تکرار است، مهاجم میتواند به مرور، کل حافظه را استخراج کند. روئگه بیان کرد: «ما میتوانیم این خطا را بارها فعال کنیم و به سرعت خواندن بیش از ۵۰۰۰ بایت در ثانیه برسیم. بنابراین فقط مسئله زمان است تا کل حافظه به دست مهاجم بیفتد.»

این نخستین آسیبپذیری کشفشده در فناوری speculative execution نیست. در سال ۲۰۱۷، دو نقص به نامهای Spectre و Meltdown سر و صدای زیادی به پا کردند و از آن زمان، نمونههای جدیدی از این نوع آسیبپذیریها به طور منظم کشف شدهاند.

یوهانس ویکنر، دانشجوی دکترای سابق گروه رضوی در سال ۲۰۲۲ نقصی به نام Retbleed را معرفی کرد. او با بررسی ردپای دستوراتی که به صورت پیشبینی اجرا شده بودند، توانست به اطلاعات کاربران دیگر دست یابد.

کشف جدید از سیگنالهای نهفته در کش آغاز شد. ویکنر عملکرد روشهای محافظتی معرفیشده توسط اینتل برای پوشاندن Retbleed را بررسی کرد. او سیگنالی غیرعادی از حافظه کش یافت که حتی با فعال یا غیرفعال بودن محافظتها هم ظاهر میشد. روئگه با تحلیل دقیق این سیگنال، مسیر حمله تازهای را کشف کرد.

این آسیبپذیری در سپتامبر ۲۰۲۴ شناسایی شد و از آن زمان، اینتل راهکارهای محافظتی خاصی را ارائه دادهاست. اما رضوی هشدار داد: «روند کشف آسیبپذیریهای جدید در فناوریهای speculative نشاندهنده مشکلات بنیادی در معماری است. این شکافها باید یکییکی شناسایی و بسته شوند.»

برای بستن این شکافها، نیاز است که بهروزرسانی ویژهای در میکروکد پردازنده انجام شود. این کار از طریق BIOS یا بهروزرسانی سیستمعامل انجام میشود و باید در قالب جدیدترین بستههای تجمعی ویندوز روی رایانهها نصب شود.

نوشته کشف نقص امنیتی جدید در پردازندههای اینتل اولین بار در تک ناک - اخبار تکنولوژی روز جهان و ایران. پدیدار شد.

واکنش شما چیست؟