بدافزار اندرویدی Necro، یازده میلیون دستگاه را آلوده کرد

بدافزار اندرویدی Necro موفق شده است به ۱۱ میلیون دستگاه اندرویدی از طریق فروشگاه گوگل پلی، که اغلب مکانی امن برای دانلود برنامهها به نظر میرسد، نفوذ و آنها را آلوده کند. به گزارش تکناک، این بدافزار با استفاده از ابزارهای توسعه نرمافزار مخرب (SDK)، خود را درون برنامههای محبوب مانند: Spotify، WhatsApp و Minecraft […] نوشته بدافزار اندرویدی Necro، یازده میلیون دستگاه را آلوده کرد اولین بار در تک ناک. پدیدار شد.

بدافزار اندرویدی Necro موفق شده است به ۱۱ میلیون دستگاه اندرویدی از طریق فروشگاه گوگل پلی، که اغلب مکانی امن برای دانلود برنامهها به نظر میرسد، نفوذ و آنها را آلوده کند.

به گزارش تکناک، این بدافزار با استفاده از ابزارهای توسعه نرمافزار مخرب (SDK)، خود را درون برنامههای محبوب مانند: Spotify، WhatsApp و Minecraft جا داده و به این ترتیب، به دستگاههای کاربران راه یافته است.

این روش نفوذ، که به آن حمله زنجیره تأمین میگویند، اغلب در برنامههای اندرویدی اصلاحشده و بازیهای غیررسمی مشاهده میشود.

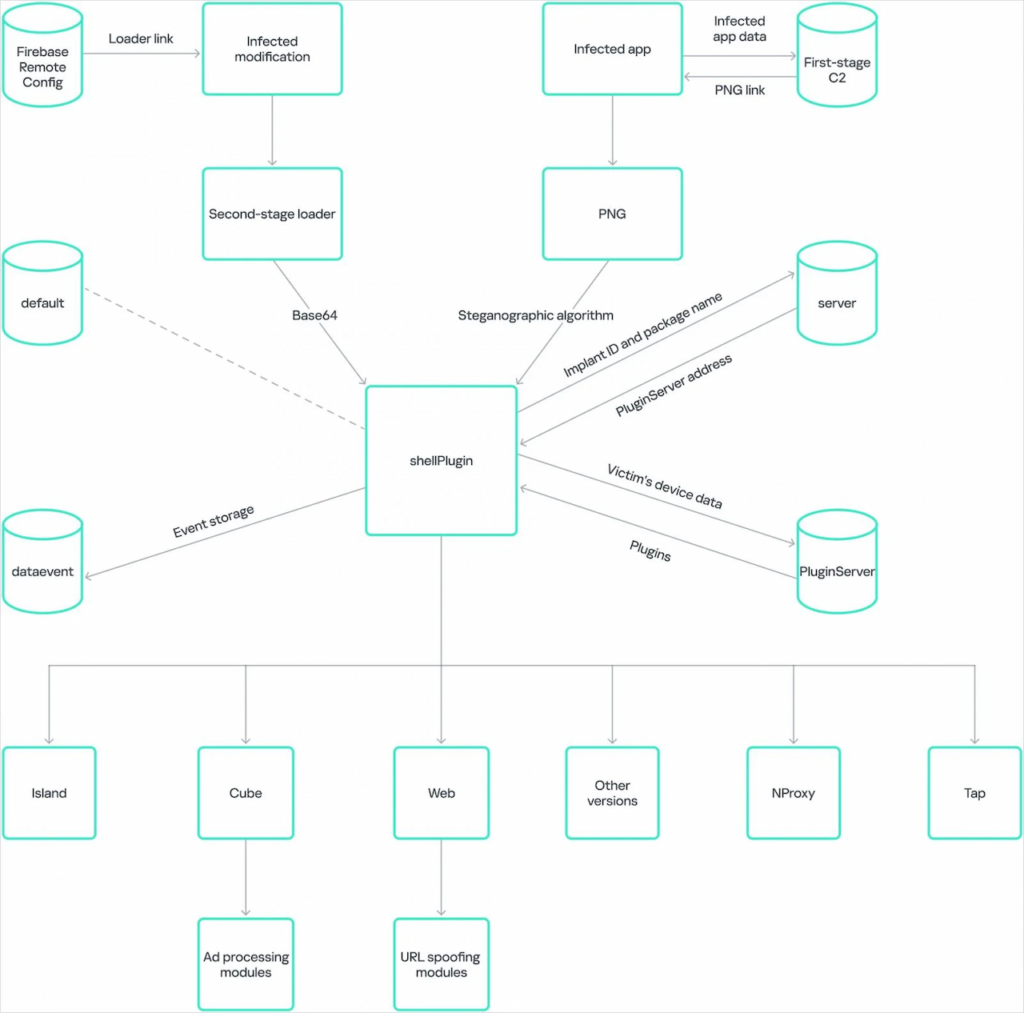

بلیپینگکامپیوتر مینویسد که بدافزار اندرویدی Necro چندین بارگذاری را روی دستگاههای آلوده نصب و پلاگینهای مخرب مختلفی را فعال میکند، از جمله آنها میتوان به موارد زیر اشاره کرد:

- نرمافزارهای تبلیغاتی مخفیکار: این نرمافزارها از پنجرههای مرورگر پنهان (WebView) برای بارگذاری لینکهای تبلیغاتی استفاده میکنند. برخی از این ابزارها شامل پلاگین Island و SDK Cube است.

- ماژولهای دانلود و اجرای کد: این ماژولها به صورت خودکار فایلهای جاوا اسکریپت و DEX را دانلود و اجرا میکنند. SDK Happy و SDK Jar نمونههایی از این ماژولها هستند.

- ابزارهای تقلب در اشتراکگذاری: این ابزارها به طور ویژه برای تقلب در سیستمهای اشتراکگذاری طراحی شدهاند. پلاگین Web، SDK Happy و پلاگین Tap از جمله این ابزارها هستند.

- شبکه پروکسی مخرب: این مکانیزمها از دستگاههای آلوده به عنوان یک سرور واسط (پروکسی) برای مخفی کردن فعالیتهای مخرب استفاده میکنند. پلاگین NProxy نمونهای از این مکانیزم است.

شرکت امنیتی کسپرسکی موفق به شناسایی بارگذاریکننده بدافزار اندرویدی Necro در برنامه Wuta Camera (توسعهیافته توسط Benqu) شده است. این برنامه با بیش از ۱۰ میلیون دانلود در گوگل پلی، یکی از محبوبترین ابزارهای ویرایش عکس به شمار میرود.

حضور این بدافزار نشاندهنده افزایش حملات سایبری از طریق فروشگاههای نرمافزاری معتبر است.

تحلیلگران امنیتی کشف کردهاند که بدافزار Necro از نسخه 6.3.2.148 تا 6.3.6.148 در این برنامه وجود داشته و شرکت کسپرسکی پس از شناسایی این تهدید، آن را به گوگل گزارش داده است.

اگرچه این بدافزار در نسخه 6.3.7.138 حذف شده است، اما امکان دارد همچنان در دستگاههایی که نسخههای قدیمیتر را نصب کردهاند، به صورت مخفی باقی مانده باشد.

دومین برنامهای که به صورت مخفیانه بدافزار Necro را در خود جای داده بود، مرورگر Max Browser بود.

این برنامه، که توسط توسعهدهندهای به نام “WA message recover-wamr” ساخته شده بود، بیش از یک میلیون بار از گوگل پلی دانلود شد تا اینکه به دلیل گزارشهای امنیتی شرکت کسپرسکی، از فروشگاه حذف گردید.

متأسفانه، حتی آخرین نسخه این مرورگر (نسخه ۱.۲.۰) نیز آلوده به بدافزار اندرویدی Necro است. به همین دلیل هیچ نسخه سالمی از این مرورگر وجود ندارد که بتوان به آن اعتماد کرد.

کارشناسان امنیت سایبری توصیه میکنند که کاربران این مرورگر را به سرعت از دستگاههای خود حذف کنند و به یک مرورگر امن و معتبر دیگری تغییر دهند.

شرکت کسپرسکی اعلام کرده است که دو برنامه مورد نظر به یک بسته نرمافزاری تبلیغاتی مخرب به نام “Coral SDK” آلوده شدهاند.

این بسته نرمافزاری از روشهای پیچیدهای مانند: رمزنگاری برای پنهان کردن فعالیتهای مخرب خود و استگانوگرافی تصویر برای دانلود و اجرای مرحله بعدی حملات (shellPlugin) استفاده میکند.

در این روش، کدهای مخرب به صورت پنهانی درون تصاویر بیخطر PNG جاسازی میشوند. گوگل نیز از این موضوع آگاه شده و در حال بررسی دقیق این برنامهها است.

منابع غیر رسمی

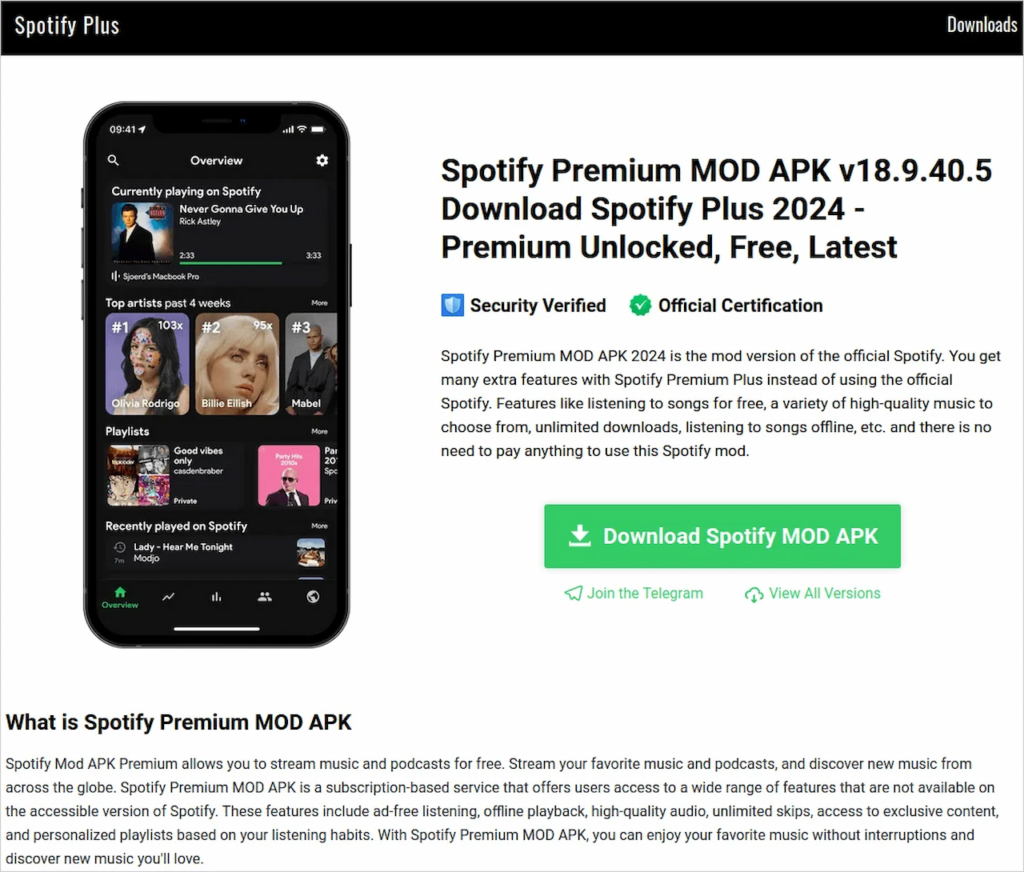

بدافزار اندرویدی Necro اغلب از طریق نسخههای غیررسمی و دستکاری شده برنامههای محبوب (مودها) که در خارج از گوگل پلی منتشر میشوند، پخش میشود. این مودها اغلب ویژگیهای اضافی یا رایگان شدن خدمات را وعده میدهند.

به عنوان مثال، شرکت امنیتی کسپرسکی، نسخههای تقلبی از برنامههای واتساپ مانند: GBWhatsApp و FMWhatsApp را شناسایی کرده است. این نسخهها ادعا میکنند که کنترلهای حریم خصوصی بهتری را ارائه میدهند، اما در واقع حاوی بدافزار Necro هستند.

همچنین مود Spotify Plus که به کاربران دسترسی رایگان به امکانات پریمیوم اسپاتیفای را وعده میدهد، یکی دیگر از راههای نفوذ این بدافزار است.

این گزارش همچنین به مادهای Minecraft و مادهای بازیهای محبوب دیگر مانند: Stumble Guys، Car Parking Multiplayer و Melon Sandbox اشاره میکند، که با بارگذاریکننده Necro آلوده شده بودند.

در تمام موارد، این بدافزارها رفتار مشابهی داشتند، که نمایش تبلیغات مزاحم برای کسب درآمد غیرقانونی، نصب خودکار برنامههای ناخواسته و استفاده از مرورگرهای پنهان برای انجام فعالیتهای مالی بدون اطلاع کاربر بود.

با توجه به اینکه آمار دقیق دانلود از وبسایتهای غیررسمی اندروید قابل اعتماد نیست، تعداد دقیق دستگاههای آلوده به بدافزار اندرویدی Necro مشخص نیست. اما حداقل ۱۱ میلیون دستگاه از طریق گوگل پلی به این بدافزار آلوده شدهاند.

نوشته بدافزار اندرویدی Necro، یازده میلیون دستگاه را آلوده کرد اولین بار در تک ناک. پدیدار شد.

واکنش شما چیست؟