نفوذ جاسوسافزار کره شمالی به گوگل پلی و APKPure ازطریق پنج برنامه مخرب

جاسوسافزار جدید کره شمالی با هدف جمعآوری اطلاعات حساس کاربران، بهویژه در کشورهای خاص، بهطور غیرقانونی وارد فروشگاه گوگل پلی شده است. به گزارش تکناک، جاسوسافزار اندرویدی جدیدی با نام KoSpy که به عاملان تهدید کره شمالی مرتبط است، ازطریق دستکم پنج برنامه مخرب به فروشگاه گوگل پلی و فروشگاه شخص ثالث APKPure نفوذ کرده […] نوشته نفوذ جاسوسافزار کره شمالی به گوگل پلی و APKPure ازطریق پنج برنامه مخرب اولین بار در تک ناک - اخبار تکنولوژی روز جهان و ایران. پدیدار شد.

جاسوسافزار جدید کره شمالی با هدف جمعآوری اطلاعات حساس کاربران، بهویژه در کشورهای خاص، بهطور غیرقانونی وارد فروشگاه گوگل پلی شده است.

به گزارش تکناک، جاسوسافزار اندرویدی جدیدی با نام KoSpy که به عاملان تهدید کره شمالی مرتبط است، ازطریق دستکم پنج برنامه مخرب به فروشگاه گوگل پلی و فروشگاه شخص ثالث APKPure نفوذ کرده است.

بلیپینگکامپیوتر مینویسد که براساس تحقیقات Lookout، این جاسوسافزار به گروه تهدید کره شمالی APT37 (معروف به ScarCruft) نسبت داده شده است. این کمپین که از مارس ۲۰۲۲ فعال بوده، بهطور مستمر بهروزرسانی شده است و عاملان تهدید نمونههای جدیدی از بدافزار را توسعه دادهاند. جاسوسافزار KoSpy کره شمالی کاربران انگلیسیزبان و کرهایزبان را هدف قرار میدهد و در پوشش برنامههایی مانند مدیریت فایل و ابزارهای امنیتی و بهروزرسانی نرمافزار فعالیت میکند.

برنامههای آلوده

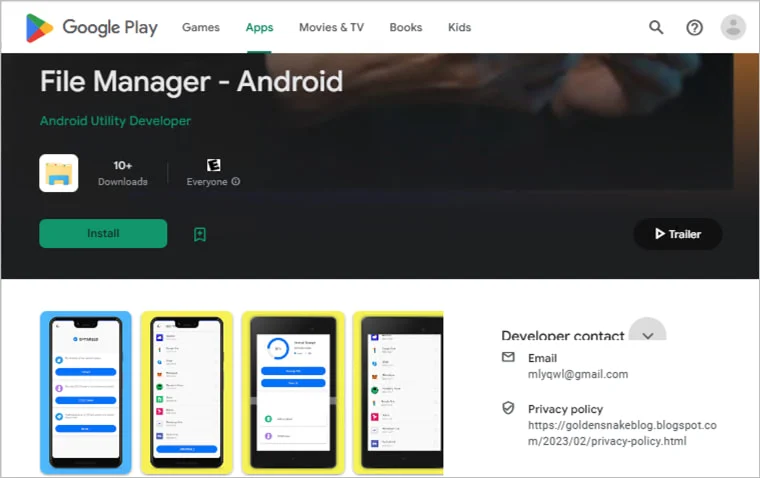

محققان Lookout پنج برنامه زیر را شناسایی کردهاند که حاوی این بدافزار هستند:

- 휴대폰 관리자 (مدیریت تلفن)

- File Manager (com.file.exploer)

- 스마트 관리자 (مدیریت هوشمند)

- 카카오 보안 (امنیت Kakao)

- Software Update Utility

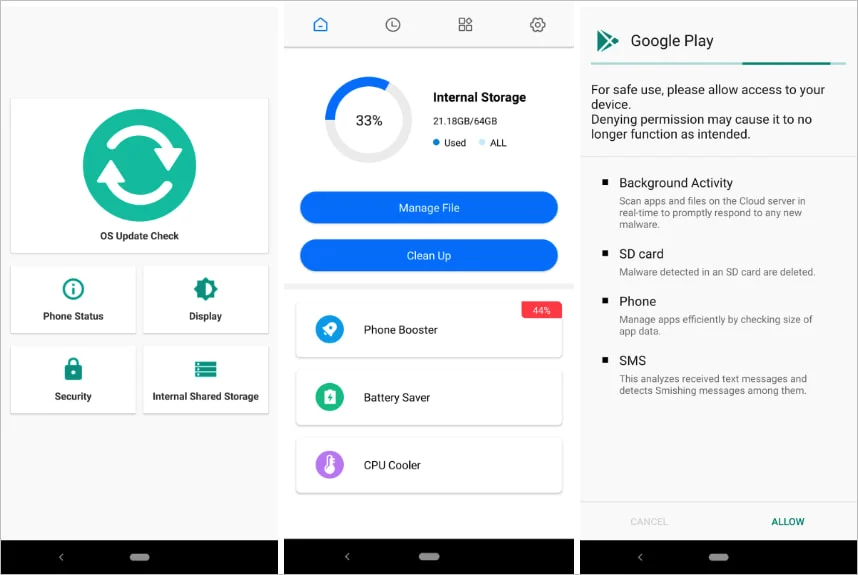

این برنامههای مخرب برخی از قابلیتهای ادعایی خود را ارائه میدهند؛ اما در پسزمینه، KoSpy کره شمالی را بارگذاری میکنند. تنها استثنا برنامه Kakao Security است که صرفاً پنجرهای جعلی نمایش میدهد و همزمان درخواست دسترسی به مجوزهای پرخطر را ارسال میکند.

ارتباط با APT37

انتساب این حمله به APT37 براساس شواهدی نظیر آدرسهای IP مرتبط با عملیاتهای پیشین کره شمالی، دامنههایی که توزیع بدافزار Konni را تسهیل کردهاند و زیرساختهایی که با APT43 همپوشانی دارند، صورت گرفته است.

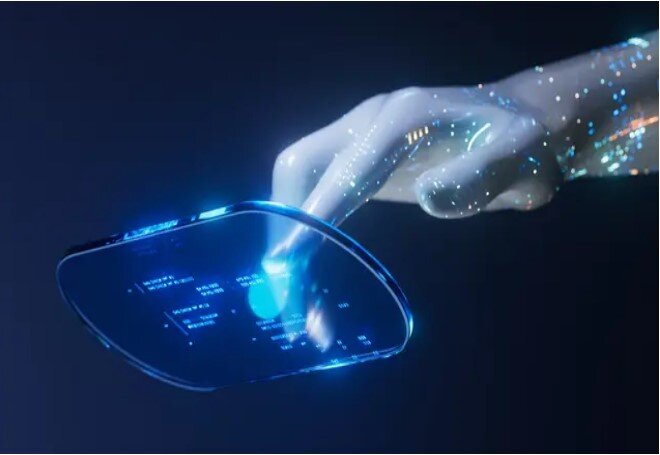

عملکرد KoSpy

پساز نصب، جاسوسافزار KoSpy کره شمالی فایل پیکربندی رمزگذاریشدهای را از پایگاه داده Firebase Firestore دریافت میکند تا از شناسایی بهوسیله سیستمهای امنیتی جلوگیری کند. سپس، به سرور فرماندهی و کنترل (C2) متصل میشود و بررسی میکند که در شبیهساز اجرا نمیشود.

این بدافزار میتواند تنظیمات جدید را از سرور C2 دریافت و بارهای مخرب اضافی را اجرا کند و بهطور پویا ازطریق سوئیچ روشن/خاموش فعال یا غیرفعال شود.

قابلیتهای جاسوسی KoSpy

KoSpy مجموعهای از دادههای حساس را از دستگاه آلوده جمعآوری میکند؛ ازجمله:

- رهگیری پیامکها و گزارش تماسها

- ردیابی موقعیت مکانی GPS در لحظه

- دسترسی به فایلهای ذخیرهشده و استخراج آنها

- استفاده از میکروفون دستگاه برای ضبط صدا

- فعالسازی دوربین برای ثبت عکس و ویدئو

- گرفتن اسکرینشات از صفحه نمایش

- ثبت کلیدهای فشردهشده ازطریق خدمات دسترسی اندروید

هر برنامه دادههای استخراجشده را ازطریق پروژه Firebase و سرور C2 اختصاصی ارسال میکند. این اطلاعات پیشاز انتقال، با یک کلید AES ازپیشتعریفشده رمزگذاری میشوند.

اقدامات امنیتی

با وجود حذف این برنامههای مخرب از گوگل پلی و APKPure، کاربران باید آنها را بهصورت دستی حذف و دستگاه خود را با ابزارهای امنیتی اسکن کنند. در مواقع بحرانی، بازنشانی کارخانهای توصیه میشود. علاوهبر این، Google Play Protect قابلیت شناسایی و مسدودسازی برنامههای مخرب شناختهشده را دارد. بنابراین، فعالسازی آن روی دستگاههای اندرویدی بهروز میتواند از آلودهشدن به KoSpy جلوگیری کند.

سخنگوی گوگل در گفتوگو با BleepingComputer تأیید کرد که تمامی برنامههای KoSpy شناساییشده بهوسیله Lookout از گوگل پلی حذف و پروژههای مرتبط با Firebase نیز غیرفعال شدهاند. گوگل دراینباره اعلام کرد:

استفاده از زبان منطقهای نشان میدهد که این بدافزار بهطور خاص برای هدفگیری گروهی خاص طراحی شده است. آخرین نمونه از این بدافزار که در مارس ۲۰۲۴ در گوگل پلی شناسایی شد، پیشاز نصب حذف شد.

همچنین، Google Play Protect بهطور خودکار از کاربران اندروید در برابر نسخههای شناختهشده این بدافزار حتی زمانی که برنامهها از منابعی خارج از گوگل پلی دانلود شده باشند، محافظت میکند.

نوشته نفوذ جاسوسافزار کره شمالی به گوگل پلی و APKPure ازطریق پنج برنامه مخرب اولین بار در تک ناک - اخبار تکنولوژی روز جهان و ایران. پدیدار شد.

واکنش شما چیست؟