سوءاستفاده فیشینگ از زیرساخت گوگل: حملهای هوشمندانه با عبور از تأیید DKIM

هکرها با سوءاستفاده از پروتکل احراز هویت google OAuth، حملات جعل هویت (spoofing) پیشرفتهای را ترتیب دادهاند که در آن از بازپخش امضای دیجیتال DKIM استفاده میشود تا ایمیلهای مخرب بهگونهای ظاهر شوند که گویی از طرف گوگل ارسال شدهاند. به گزارش تکناک، هکرها اخیراً حملهای پیشرفته را اجرا کردهاند که در آن از زیرساختهای […] نوشته سوءاستفاده فیشینگ از زیرساخت گوگل: حملهای هوشمندانه با عبور از تأیید DKIM اولین بار در تک ناک - اخبار تکنولوژی روز جهان و ایران. پدیدار شد.

هکرها با سوءاستفاده از پروتکل احراز هویت google OAuth، حملات جعل هویت (spoofing) پیشرفتهای را ترتیب دادهاند که در آن از بازپخش امضای دیجیتال DKIM استفاده میشود تا ایمیلهای مخرب بهگونهای ظاهر شوند که گویی از طرف گوگل ارسال شدهاند.

به گزارش تکناک، هکرها اخیراً حملهای پیشرفته را اجرا کردهاند که در آن از زیرساختهای گوگل برای ارسال ایمیلی جعلی استفاده کردهاند؛ ایمیلی که از لحاظ فنی معتبر به نظر میرسد، اما در واقع کاربران را به صفحهای جعلی هدایت میکند تا اطلاعات ورود آنها را جمعآوری کند.

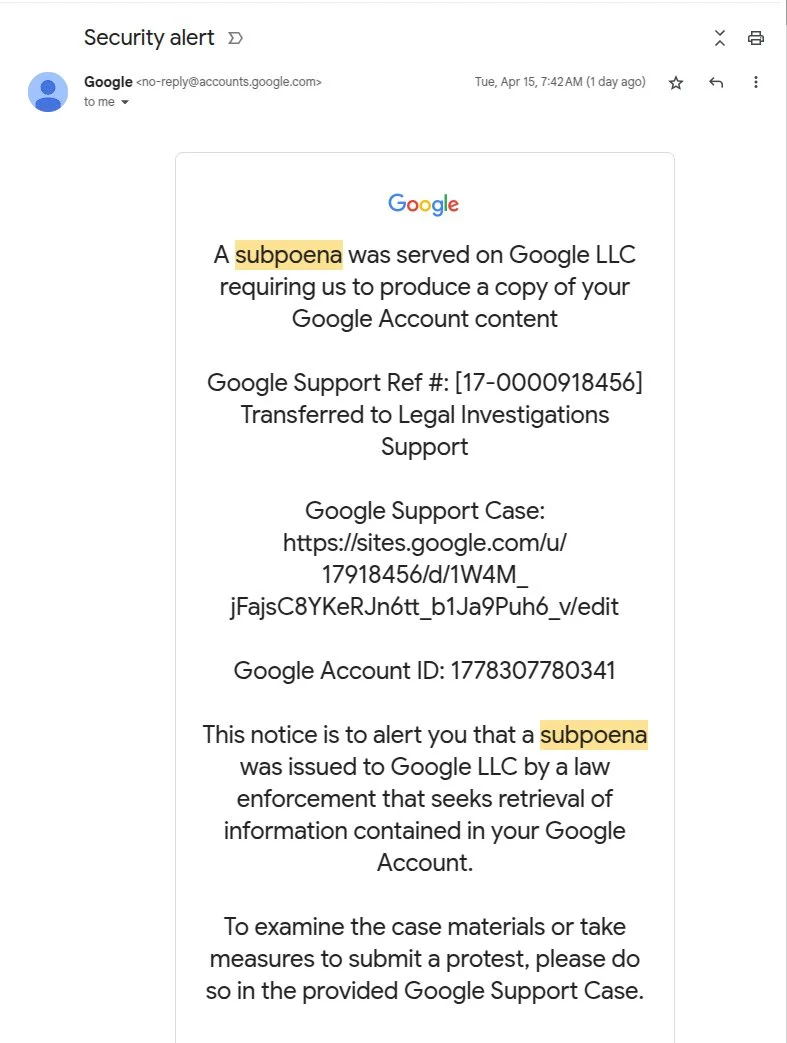

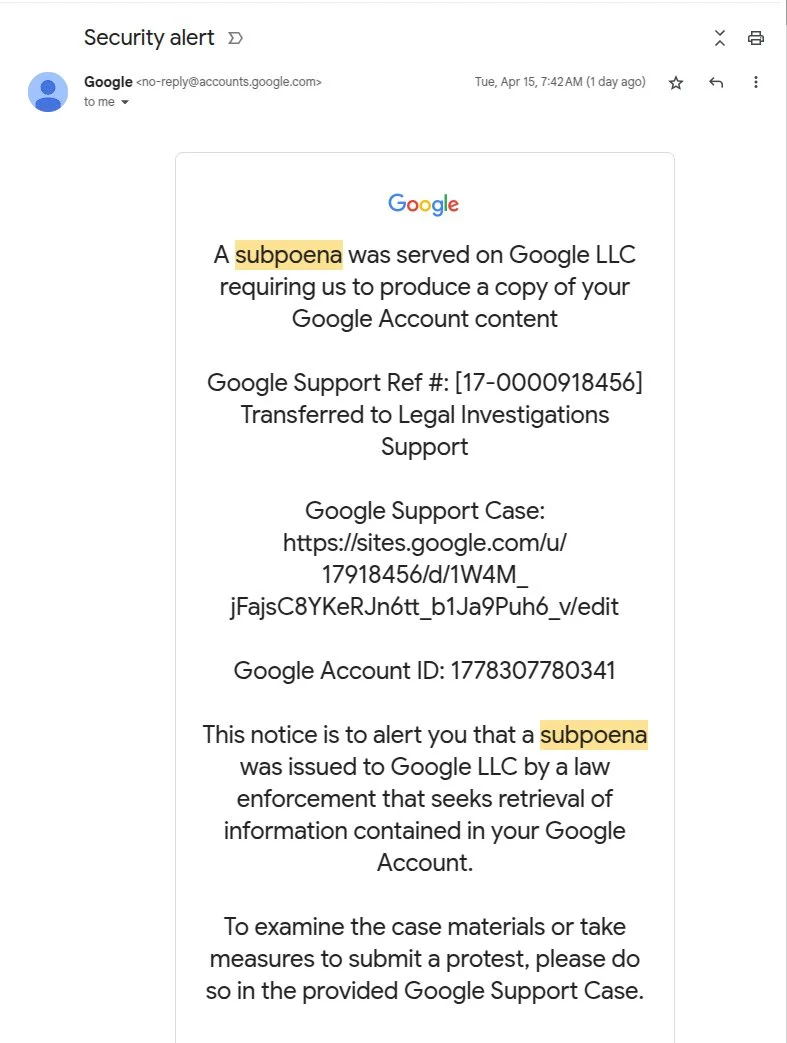

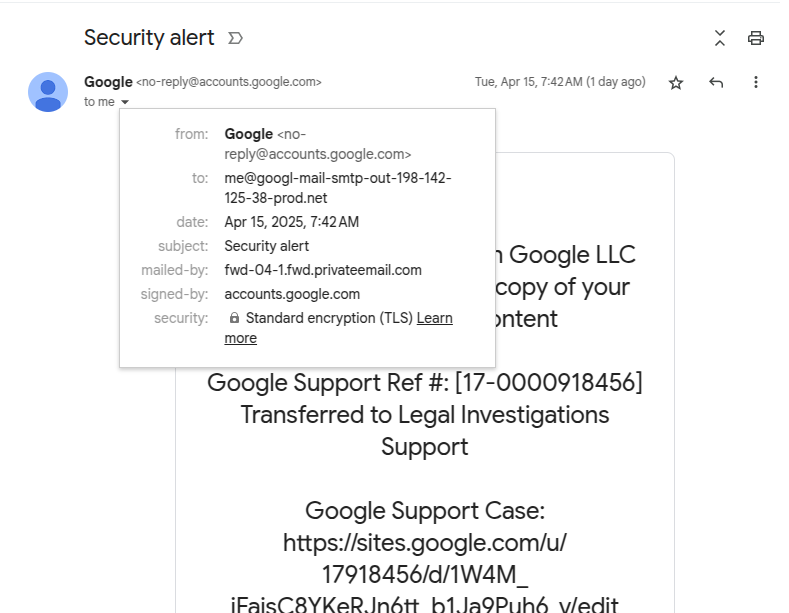

در این حمله، ایمیل مخرب از آدرس «[email protected]» ارسال شده و موفق به عبور از تأیید هویت ایمیل با روش DomainKeys Identified Mail یا همان DKIM شده است. با وجود این، فرستنده واقعی پیام چیز دیگری بوده و هدف نهایی، فریب کاربر برای ورود به پورتالی جعلی جهت سرقت اطلاعات حساب Google او بوده است.

شناسایی توسط توسعهدهنده ENS

به نقل از بلیپینگکامپیوتر، نیک جانسون، توسعهدهنده ارشد پروژه Ethereum Name Service (ENS)، یکی از دریافتکنندگان این ایمیل فیشینگ بوده است. او پیامی با مضمون هشدار امنیتی از سوی گوگل دریافت کرد که به ظاهر ادعا میکرد حکم قضایی برای دسترسی به محتوای حساب او صادر شده است. محتوای ایمیل بسیار متقاعدکننده و حرفهای بود و حتی در کنار سایر هشدارهای امنیتی واقعی در اینباکس نمایش داده شده بود.

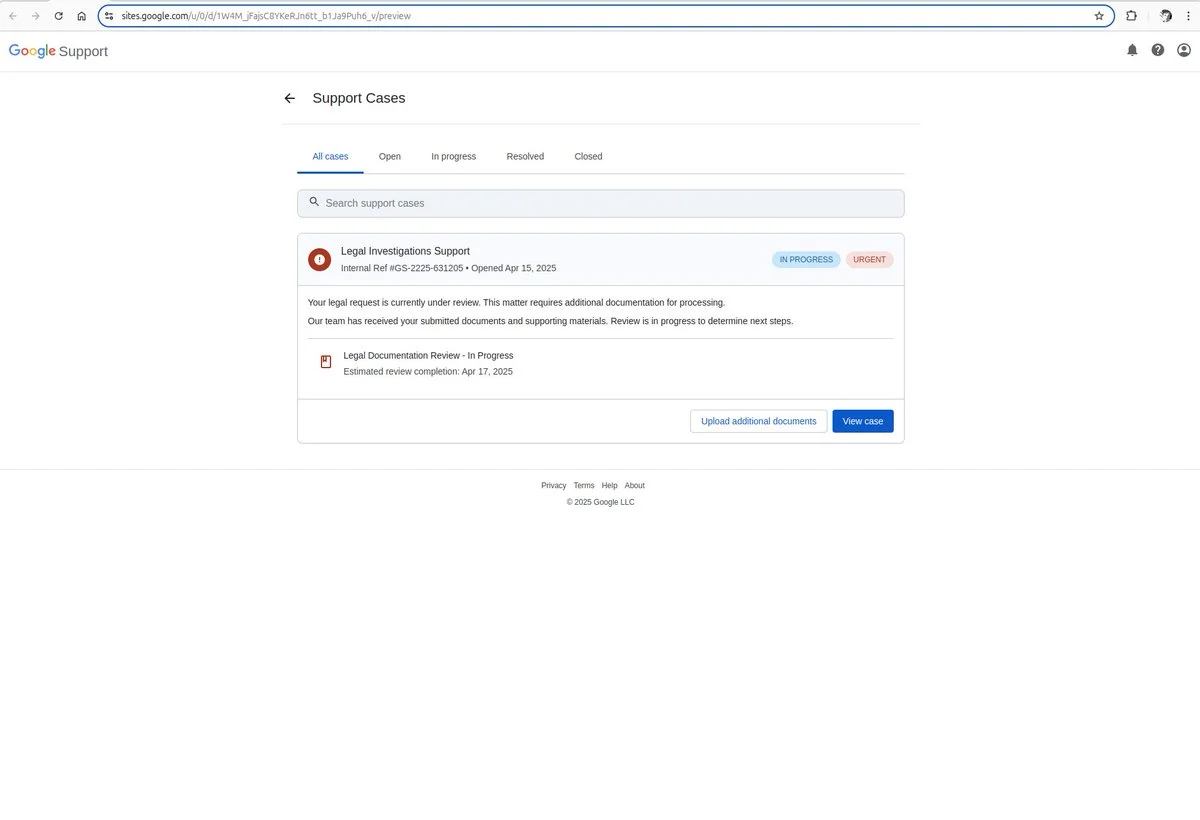

با این حال، جانسون متوجه شد که لینک ارائهشده در پیام به آدرسی در «sites.google.com» ختم میشود نه «accounts.google.com». این موضوع شک او را برانگیخت، چراکه «sites.google.com» یک سرویس ساخت وبسایت رایگان است که هر کسی میتواند از آن استفاده کند.

حیله فنی: حمله بازپخش DKIM

جانسون پس از بررسی دقیقتر، فهمید که این حمله بر پایه ضعف در سیستم DKIM استوار بوده است. در روش DKIM، تنها محتوا و هدر ایمیل بررسی میشود، نه پاکت واقعی آن. در نتیجه، هکرها با استفاده از روش بازپخش DKIM (DKIM Replay) موفق به جعل ایمیلی شدند که از نظر سیستمهای امنیتی کاملاً معتبر به نظر میرسید.

مهاجم ابتدا یک دامنه جدید ثبت کرده و حساب Google با ایمیل me@domain ایجاد کرده است. سپس یک اپلیکیشن OAuth ساخته و نام آن را به شکل کامل متن فیشینگ تنظیم کرده است. با دادن دسترسی این اپلیکیشن به حساب کاربری، Google به طور خودکار یک ایمیل هشدار امنیتی ارسال میکند. این ایمیل به دلیل آنکه توسط زیرساخت Google تولید شده، دارای امضای معتبر DKIM بوده و تمام فیلترهای امنیتی را پشت سر میگذارد.

در نهایت، هکر این پیام امنیتی را برای قربانیان فوروارد میکند، و از آنجا که ایمیل به نظر میرسد مستقیماً از Google آمده، اعتماد کاربران را جلب میکند.

مشابه این حمله در PayPal نیز گزارش شده است

بر اساس گزارشی از وبسایت BleepingComputer، مشابه این حمله در ماه مارس علیه کاربران PayPal نیز انجام شده است. در آن مورد، مهاجمان با استفاده از گزینه «gift address» در PayPal، ایمیلی جعلی ثبت کرده و متن فیشینگ را در یکی از فیلدهای آدرس وارد کردهاند. سپس تأییدیهای که از سوی PayPal ارسال شده، به گروهی از کاربران هدف فوروارد شده است.

واکنش گوگل و عدم پاسخ پیپل

در ابتدا، گوگل اعلام کرد که فرآیند بهدرستی کار میکند و مشکل امنیتیای وجود ندارد. اما پس از گزارش جانسون و بررسیهای بیشتر، این شرکت اعلام کرد که این مورد میتواند تهدیدی برای کاربران باشد و در حال حاضر در حال کار بر روی اصلاح ضعف موجود در فرآیند OAuth است.

از سوی دیگر، پیپل هنوز پاسخی رسمی به این موضوع نداده است.

جمعبندی

این حمله نشان میدهد که حتی زیرساختهای معتبر مانند Google و PayPal نیز میتوانند توسط مهاجمان مورد سوءاستفاده قرار گیرند. اعتماد صرف به آدرس ایمیل یا عبور از بررسیهای DKIM کافی نیست و کاربران باید همواره به آدرس لینکها و جزئیات بیشتر در پیامها توجه ویژهای داشته باشند.

نوشته سوءاستفاده فیشینگ از زیرساخت گوگل: حملهای هوشمندانه با عبور از تأیید DKIM اولین بار در تک ناک - اخبار تکنولوژی روز جهان و ایران. پدیدار شد.

واکنش شما چیست؟